现在也开始搞起桌面运维了,其实还感觉蛮有意思的。

公司的主路由器是锐捷的NBR6205-E,作为IPSec的服务端,而阿里云作为客户端。

首先先普及一下IPSec的知识,IPSec目前只支持IPv4单播:

密钥安全有 IKE 负责;数据安全方面,有 IPSec 负责。

但是IKE也是 IPSec 的 一 部分,不能独立存在。存在两个SA分别为

-

ISAKMP Security Association(IKE SA)

-

IPsec Security Association(IPsec SA)

在这里注意一点就是IKE SA=ISAKMP SA

IKE SA的 lifetime 默认为 86400 秒,即一天,默认没有volume limit。

用户的数据流量真正是在 IPsec SA 上传递的,而不是在IKE SA;

IPsec SA直接为用户数据流服务,IPsec SA中的所有安全策略都是为了用户数据流的安全。

IPsec SA的 lifetime 默认为3600 秒,即1小时;默认volume limit为4608000 Kbytes,即4.608 Gbyte。

因为SA有两个,分为IKE SA和IPsec SA,两个SA分别定义了如何保护密钥以及如何保护数据,其实这两个SA都是由IKE建立起来的,所以将IKE的整个运行过程分成了两个Phase(阶段),即 :

- IKE Phase Two

- IKE Phase One

一、IKE Phase One第一阶段

IKE Phase One的主要工作就是建立IKE SA(ISAKMP SA),IKE SA的服务对象并不是用户数据,而是密钥流量,以及为IPsec SA服务的;IKE SA的协商阶段被称为main mode(主模式)还有 aggressive 野蛮模式,IKE也是需要保护自己的流量安全的(这些流量并非用户流量),所以IKE SA之间也需要协商出一整套安全策略,否则后续的密钥和IPsec SA的建立就不能得到安全保证;

IKE SA之间需要协商的套安全策略包括:

-

认证方式(Authentication)

-

共总有Pre-Shared Keys (PSK),Public Key Infrastructure (PKI),RSA encrypted nonce,默认为PKI。

-

加密算法(Encryption)

-

总共有DES,3DES,AES 128,AES 192,AES 256,默认为DES。

-

Hash算法(HMAC)

-

总共有SHA-1,MD5,默认为SHA-1。

-

密钥算法(Diffie-Hellman)

-

Groups 1 (768 bit),Group 2(1024 bit),Group 5(1536 bit),默认为Groups 1 (768 bit)。

-

Lifetime

-

随用户定义,默认为86,400 seconds,但没有volume limit。

二、IKE Phase Two第二阶段

IKE Phase Two的目的是要建立IPsec SA,由于IKE SA的服务对象并不是用户数据,而是密钥流量,以及为IPsec SA服务的,IKE SA是为IPsec SA做准备的,所以如果没有IKE SA,就不会有IPsec SA;IPsec SA是基于IKE SA来建立的,建立IPsec SA的过程称为 快速模式(quick mode)。IPsec SA才是真正为用户数据服务的,用户的所有流量都是在IPsec SA中传输的,用户流量靠IPsec SA来保护,IPsec SA同样也需要协商出一整套安全策略,其中包括:

-

加密算法(Encryption)

-

总共有DES,3DES,AES 128,AES 192,AES 256,默认为DES。

-

Hash算法(HMAC)

-

总共有SHA-1,MD5,默认为SHA-1。

-

Lifetime

-

随用户定义,默认为3600 seconds,即1小时;默认volume limit为4,608,000 Kbytes,即4.608 Gbyte。

注意:IPsec SA中没有协商认证方式(Authentication)和密钥算法(Diffie-Hellman),因为IKE SA时已经认证过了,所以后面已经不需要再认证;并且密钥是在IKE SA完成的,所以在IPsec SA中也就谈不了密钥算法了,但也可以强制再算。

上面很啰嗦了一把,但是没办法,因为等会设置的时候都要用到的。

三、设置锐捷路由器

参数统统提取一下:

-

对端IP:就是阿里云客户端那边的IP,47.94.106.58

-

预共享密钥:两边都共享的一串字符串

-

IPSec隧道生命周期:这里应该是第二阶段的时间,28800秒

-

IKE 策略:第一阶段的IKE设置

-

机密算法:3DES 散列算法:MD5 DH组:Group2 生命周期:28800秒

-

转换集1:esp-3des esp-md5-hmac

-

转换集2:esp-3des esp-sha-hmac

-

-

完美向前加密:group2(1024-bit)

-

DPD探测类型:periodic

-

DPD探测周期:30秒

-

协商模式:野蛮模式

-

应用到接口:Gi0/7

-

需经隧道访问的网段

- 本地网段:10.8.0.0/255.255.252.0

- 总部网段(其实就是对端阿里的vpc网段):10.10.240.0/255.255.240.0

四、配置阿里云的IPSec

- 1、首先设置VPN网关

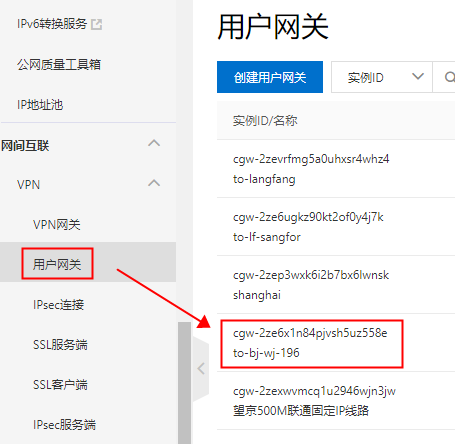

- 2、建立用户网关

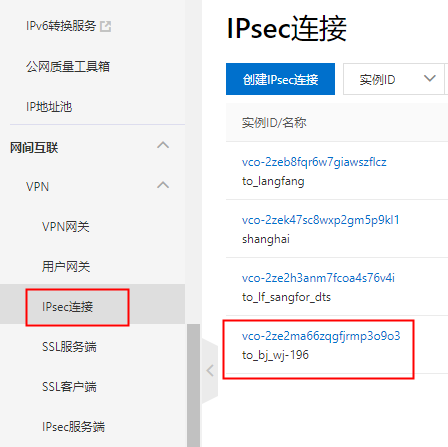

- 3、建立IPsec连接

- 4、编辑IPsec连接

上面配置要注意,VPN网关和用户网关选之前加好的,本端网段和对端网段和锐捷路由器上是相反的。预共享密钥是一样。

另外就是感兴趣流模式,选了这个,就需要在路由表里手动发布路由!!

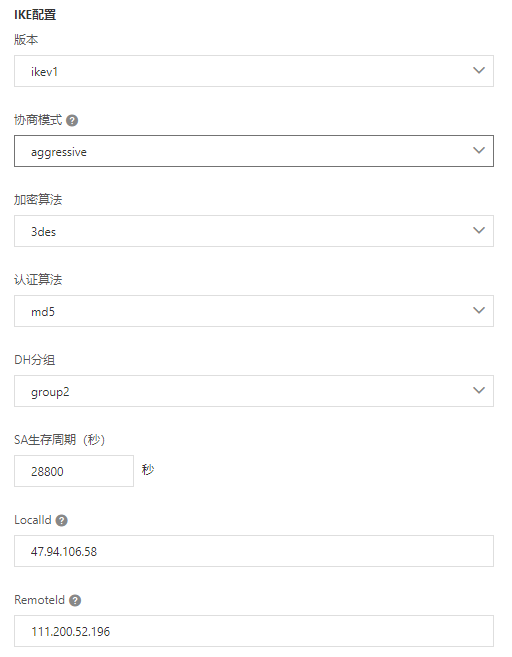

再来就是高级配置,第一部分IKE配置

注意参数,协商模式 aggressive 就是野蛮模式。

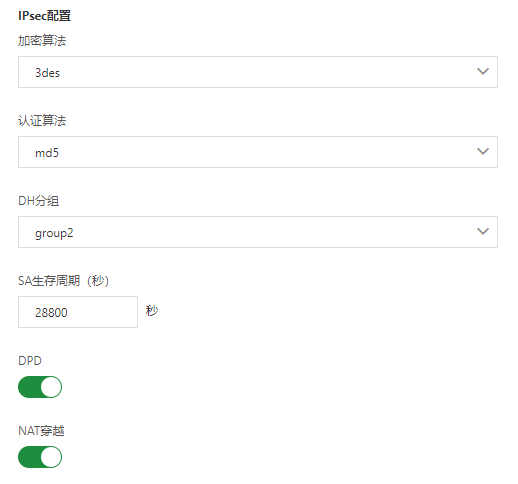

第二部分IPsec配置:

然后需要到VPN网关,因为选了感兴趣路由,所以IPSec建立好了,这里的策略路由表会出现一条路由

源:10.10.240/21 目标:10.8.0.0/22,状态是未发布,点一下发布。就好了

这样两端的 IPSec 就建立好了。